Les attaques par déni de service

Les attaques dites DDOS représentent une part grandissante des actes de "piratage" observés ces dernières années.Elles sont une attaque classique pour nuire à l'image de grandes sociétés ou de gouvernements en rendant inaccessible l'accès à leur site ou à un certain nombre de leurs services.

Le "seul" impact direct constaté est alors l'indisponibilité du site internet qu'un utilisateur souhaiterait consulter. Cependant, pour de grands groupes, pour des sites e-commerce, ... ce genre d'attaque peut largement affaiblir l'image de leur marque ainsi que leur référencement dans le cas d'une attaque sur une longue durée.

Fonctionnement de l'attaque :

Pour comprendre comment fonctionne une attaque DDOS, il faut imaginer l'accès à un site internet comme un gros tuyau dans lequel vous envoyez vos requêtes pour consulter des pages. Comme pour votre débit internet, ces tuyaux ont une capacité limitée (on parle de bande passante). L'attaque DDOS consiste à utiliser toute la bande passante du site victime afin d'empêcher d'autres utilisateurs de s'y connecter.

Comment saturer la bande passante d'un site ?

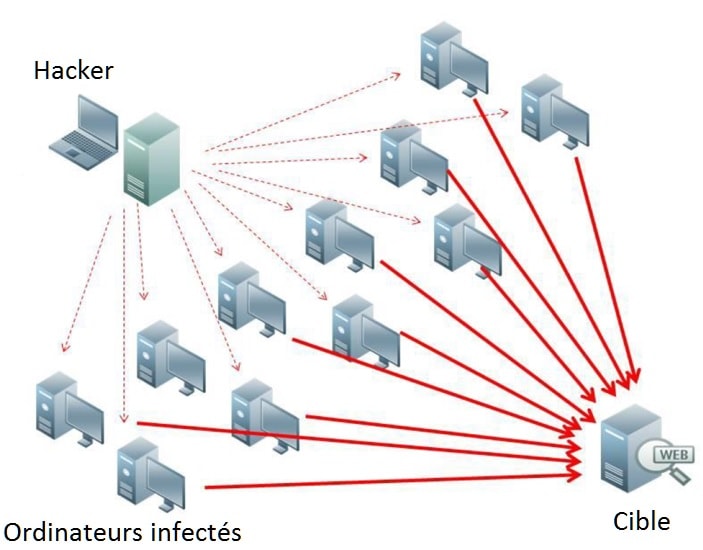

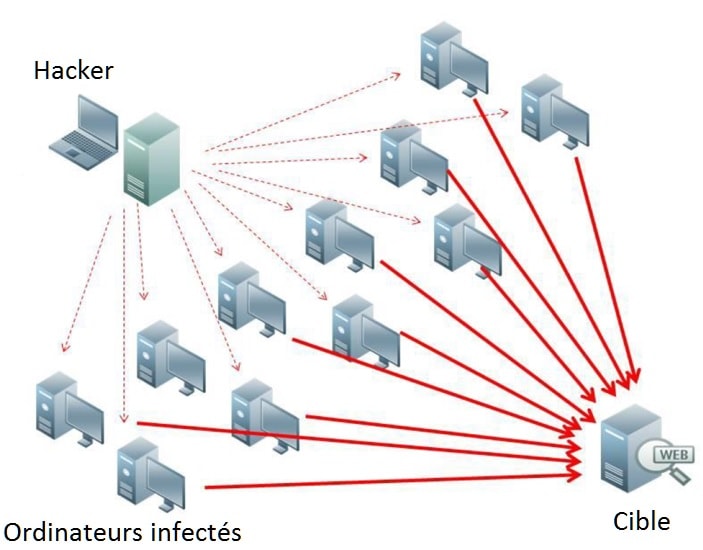

Cette opération est à la fois très complexe mais paradoxalement de plus en plus facile à mettre en oeuvre... La solution pour saturer un site internet consiste donc à consommer toute sa bande passante. Pour arriver à ses fins, l'attaquant utilise un grand nombre d'ordinateurs en leur faisant réaliser un nombre de connexion très élevé sur le site ciblé.Cela ne serait évidement pas réalisable si l'attaquant utilisait uniquement son propre matériel. La complexité de l'attaque vient donc de la nécessité d'avoir pris en otage au préalable un grand nombre d'ordinateurs (les propriétaires de ces ordinateurs ont préalablement et, à leur insu, téléchargé un virus). L'attaquant réveil alors ce virus sur les ordinateurs contaminés (ordinateurs zombies) et les oblige à se connecter simultanément sur le site de la victime.

Si les moyens mis en oeuvre par le pirate sont suffisamment proportionnés, cette action rendra le site indisponible pendant toute la durée de l'attaque (durée fixée par le pirate).

Comme démontré ci-dessus, cette attaque mérite des connaissances pointues utilisées à des fins malveillantes afin d'être en mesure de prendre le contrôle d'un grand nombre d'ordinateurs.

Il existe également de nombreux pirates "louant" ces ordinateurs (appelés "botnets") permettant à des personnes inexpérimentées dans le piratage de pouvoir attaquer un site auquel elles souhaiteraient nuire.

Malheureusement, il est difficile de contrer ce genre d'attaques car dans les faits, côté "serveur", la victime ne peut qu'observer un grand nombre d'utilisateurs souhaitant se connecter à son site, sans savoir comment différencier les vrais visiteurs des zombies...